Sicherheits-Monitoring: ein wichtiges Element des modernen Unternehmens- und Personenschutzes

Sicherheits-Monitoring

- 02.08.2024

Aktivisten hinterlassen verwertbare Spuren im Netz

Die Komplexität und Dynamik des Digitalraums ist gut und hilfreich – leider auch für böswillige Akteure. Diese finden in digitalen Kanälen Möglichkeiten, zu emotionalisieren, zu aktivieren und für konkrete Vorhaben zu mobilisieren. Hierbei hinterlassen sie jedoch große Mengen an digitalen Spuren, die für die Stärkung der Personen- und Unternehmenssicherheit herangezogen werden können. Einer der wenigen deutschen Anbieter, die sich auf dieses Betätigungsfeld spezialisiert haben, ist die complexium GmbH mit Sitz in Berlin. Sie besitzt ein Lagezentrum, das Bedrohungen kontinuierlich analysiert und der Gegenseite somit einen Schritt voraus ist.Wie funktioniert modernes Sicherheits-Monitoring?

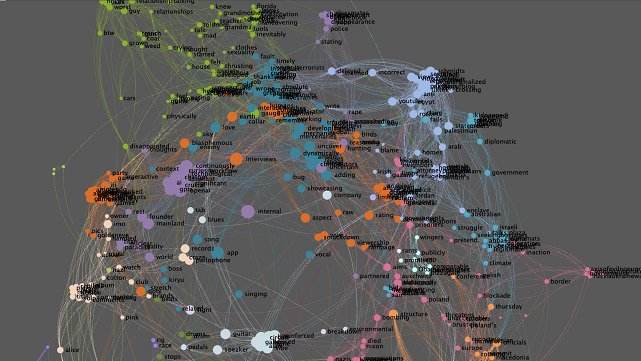

Viele Akteure nutzen Blogs und Foren, 4Chan, BlueSky, Discord, Gettr, Instagram, Mastodon, Reddit, vKontakte, Telegram, X/Twitter und weitere digitale Formate zur Information und zum Austausch mit Gleichgesinnten. Ziel des complexium-Sicherheits-Monitorings ist es, zu erkennen, wenn eine solche Emotionalisierung in konkrete Aktivierung und in der Folge in eine sicherheitsrelevante Mobilisierung mit Bezug zu Unternehmen, Veranstaltungen, Örtlichkeiten oder Persönlichkeiten übergeht.Rechtspopulistische oder verschwörerische Gruppen finden oft auf Telegram ihre digitale Heimat. Wenngleich keine öffentlich verfügbare Suchmaschine existiert, können diese Inhalte – auch für Kanalanzahlen im fünfstelligen Bereich – dank eines eigenen Forschungsprojekts in das Sicherheits-Monitoring einbezogen werden. Die Auswertung der Verknüpfung beziehungsweise die Nähe der jeweiligen Kanäle und Gruppen liefern individuelle Erkenntnisse über die Ausrichtung der Akteure. Russische Desinformation und Einflussnahme lassen sich damit beispielsweise erkennen.

Aus technischer Sicht basiert das Sicherheits-Monitoring von complexium auf verschiedenen Algorithmen und KI-Modellen. Die kontinuierliche Identifikation und die qualifizierte Bewertung von Erkenntnissen zur Bedrohungslage beziehen dabei eine Vielzahl an Faktoren ein:

• Aspekte, Akteure, Aktionen und Aufklärung der bestehenden und sich entwickelnden Bedrohungen

• Proteststrukturen

• aktivistische Vorhaben gegen das Unternehmen, das Management, den Inhaber, Lokationen, Domizile und etwaige Events

Ziel ist es, möglichst frühzeitig einen jeweils bestmöglichen Informationsstand herbeizuführen, um ausreichend Zeit und Kenntnis für das Ergreifen geeigneter Maßnahmen zu gewinnen. Hierzu wird üblicherweise ein wöchentlicher Bericht als wichtige Orientierung für die operative Sicherheit umgesetzt. Anlassbezogen oder durchgehend kann ein werktägliches, qualifiziertes Alerting hinzukommen: Direkte Hinweise per E-Mail oder Telefonat erfolgen durch erfahrene Analysten.

Abgerundet wird ein Sicherheits-Monitoring durch eine regelmäßige oder anlassbezogene Abstimmung mit Video-Schalten zur Bewertung des Geschehens und zur Vorausschau auf anstehende Aspekte. Auf diese Weise gelingt es den Verantwortlichen im Unternehmen, eigene Entscheidungen und Maßnahmen auf Datenbasis nachzujustieren und Überraschungen zu vermeiden.

Über complexium

Das Lagezentrum von complexium verarbeitet täglich bis zu einer halben Million digitaler Beiträge, darunter Inhalte aus etwa 10.000 Telegram-Kanälen. Durch den Einsatz von Künstlicher Intelligenz und Algorithmen wird eine effiziente Nutzbarkeit der Daten ermöglicht. Die eigene Technologieentwicklung wurde teilweise vom Bundesministerium für Bildung und Forschung (BMBF) gefördert. Wichtige Funktionen wie Inhaltserschließung, Vernetzungsanalyse und Geo-Lokalisierung sind zentrale Bestandteile des Monitoring-Prozesses.

complexium arbeitet für Unternehmen, die sich Aktivisten, Kritikern oder anderen Gegnerschaften gegenübersehen, die das Internet zur Emotionalisierung und Koordination von Aktionen nutzen. Durch die qualifizierte Frühwarnung und Aufklärung können Sicherheitsverantwortliche Bedrohungen frühzeitig erkennen und angemessen reagieren.

Praktische Anwendungen des Sicherheits-Monitorings

Die Anwendungsfälle des complexium-Sicherheits-Monitorings sind vielfältig. Eine wichtige Komponente ist die Sichtbarkeitsanalyse für exponierte Persönlichkeiten. Dabei wird untersucht, ob sich Informationen über Familienmitglieder, Wohnorte, Routinen und Social-Media-Profile digital erschließen lassen. Die daraus abgeleiteten Empfehlungen helfen, unerwünschte Einblicke zu reduzieren und den digitalen Zaun hochzuziehen.Zusätzlich bietet complexium beispielsweise Ad-hoc-Analysen und umfassende Bedrohungsanalysen für Unternehmen an. Diese beinhalten Hintergrundrecherchen oder vorfallbezogene Untersuchungen. Ein weiterer wichtiger Bereich ist die Untersuchung von Databreaches und Hackerfiles. Dabei wird ermittelt, ob geschäftliche oder private E-Mail-Adressen in gestohlenen Datensätzen enthalten sind. Dies dient dazu, mögliche Sicherheitslücken zu identifizieren und zu schließen.

Es gibt einen guten ersten Schritt, mit dem sich Sicherheitsverantwortliche mit den durch Digital Listening erreichbaren Erkenntnissen vertraut machen können: Der von complexium erstellte monatliche Aktivismus-Monitor zeigt in Berichtsform regelmäßig besondere Entwicklungen und neue Operationsformen verschiedener aktivistischer Szenen im DACH-Raum auf. Mit dieser Grundlage können Auswirkungen auf das eigene Unternehmen frühzeitig diskutiert werden.